20145318 《网络对抗》 信息搜集与漏洞扫描

实验内容

-

本实践的目标是掌握信息搜集的最基础技能。具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

基础问题回答

- (1)哪些组织负责DNS,IP的管理。

- ICANN统一管理全球根服务器

- 在ICANN下有三个支持机构

- 地址支持组织(ASO)负责IP地址系统的管理

-

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

- (2)什么是3R信息

-

- 注册人(Registrant)

- 注册商(Registrar)

- 官方注册局(Registry)

实验内容

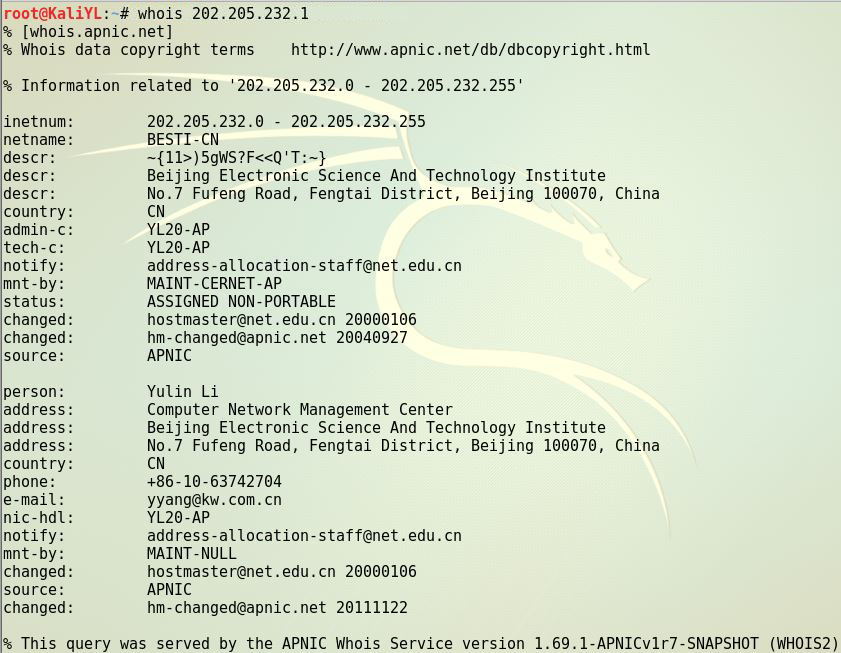

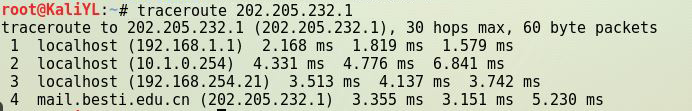

- 使用whois命令查询3R信息:注册人-注册商-官方注册局。(本次实验查询的为学校的ip地址:202.205.232.1)

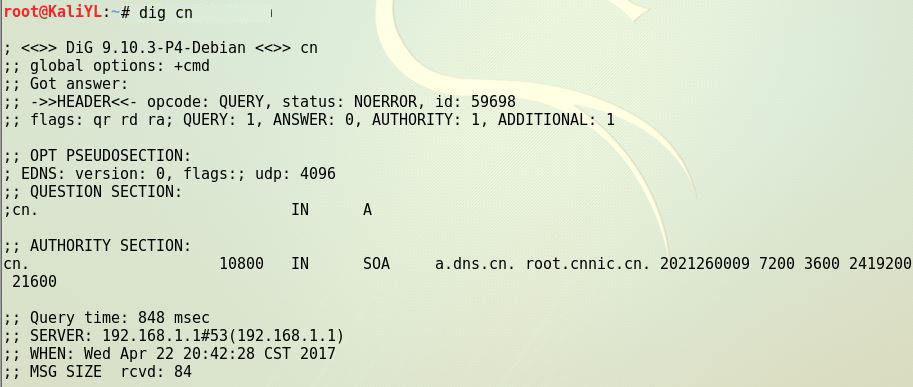

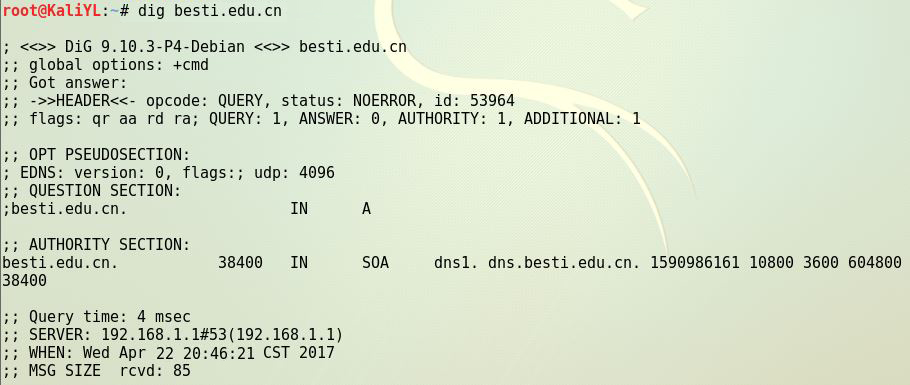

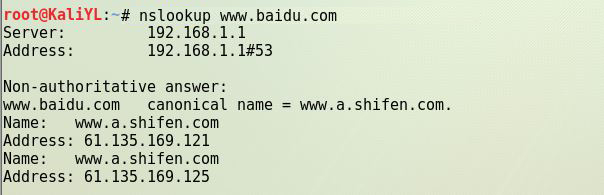

- 使用nslookup/dig命令进行查询

Tracer路由探测

-

Windows下:

- Linux下:

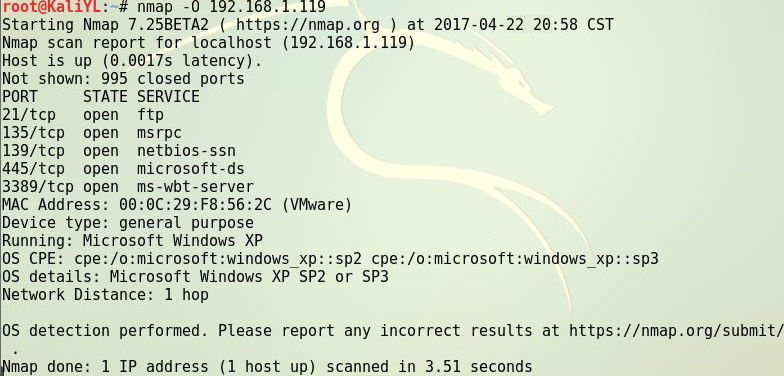

- nmap扫描

- 端口扫描:同时可以扫描TCP和UDP最长开放的端口:参数

-sS表示使用TCP SYN 方式扫描TCP端口;-sU表示扫描UDP端口,-top-ports 300表示分别扫描两者最具有可能开放的300个端口。

- 版本检测:

- 操作系统检测:

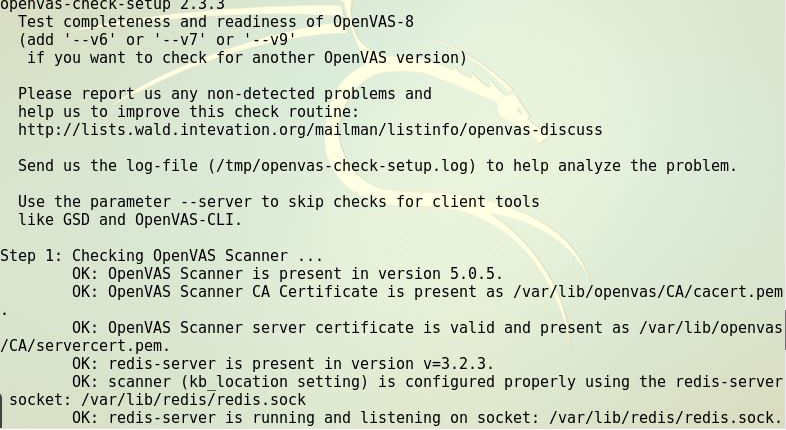

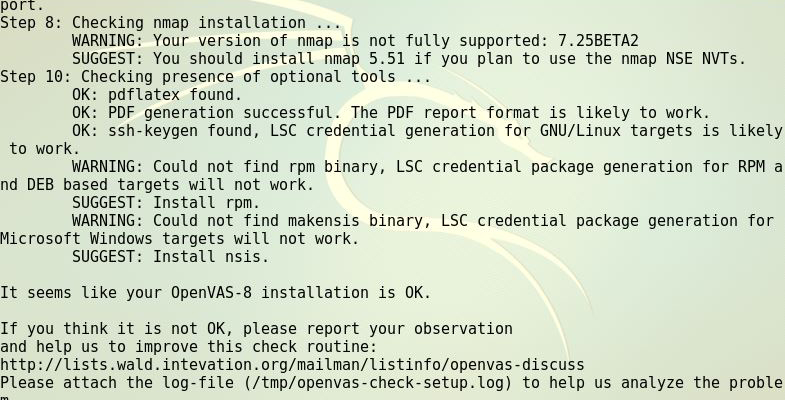

openvas漏洞扫描技术

-

首先检查kali虚拟机中的openvas是否可以正常使用。执行命令

openvas-check-setup

- 输入命令

openvassd和openvasmd之后在键入openvas-check-setup

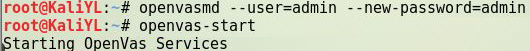

- 添加admian账号。使用命令

openvasmd --user=admin --new-password=admin之后键入openvas-start来开启openvas

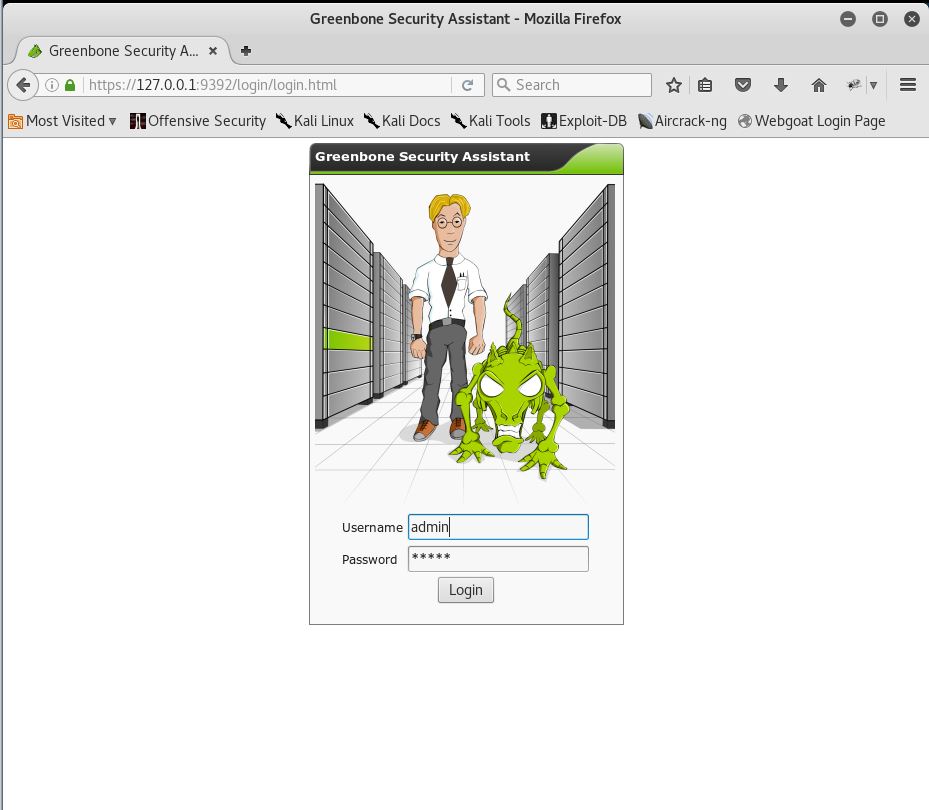

- 在kali中访问GSA网址:

https://127.0.0.1:9392/,可以看到如下图所示登录界面

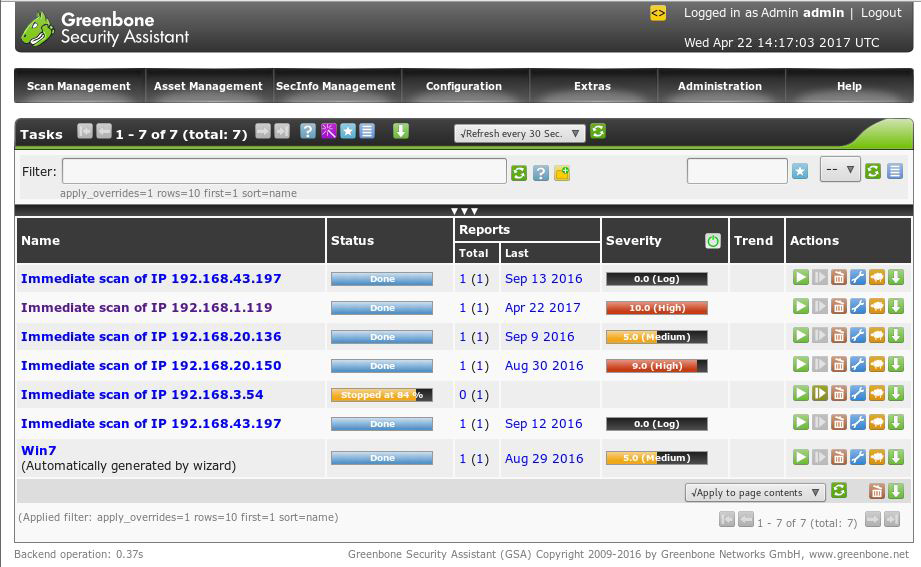

- 输入查询ip点击start scan

- 结果

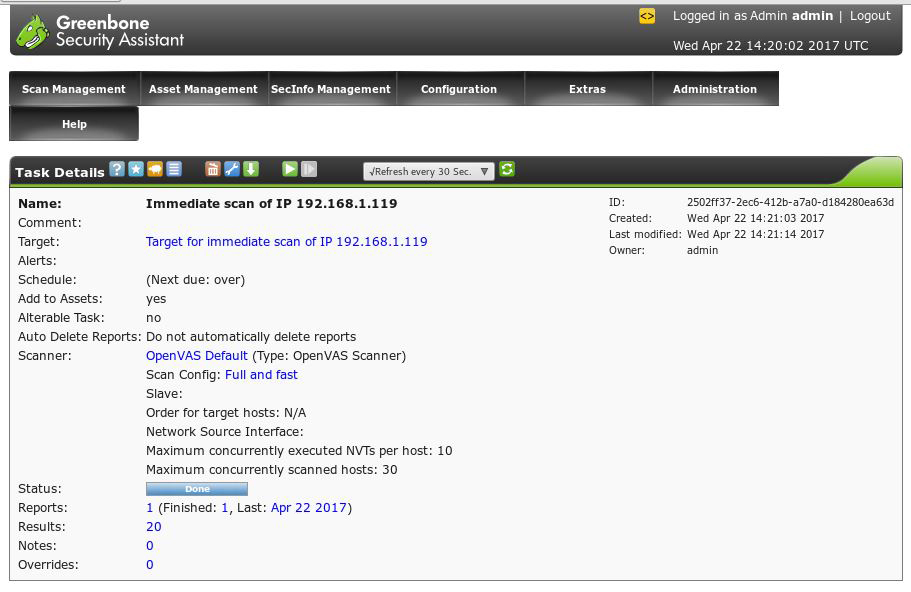

- 详细的信息